20 de dezembro de 2011

16 de dezembro de 2011

Capítulo OWASP no Rio de Janeiro

Caros, tenho a honra de compartilhar com vocês, a abertura do mais novo capítulo do OWASP no Brasil: o capítulo Rio de Janeiro.

Em breve teremos mais informações, bem como as datas e locais dos encontros do capítulo aqui na cidade do RJ. Tais informações, bem como o endereço da lista de discussão para quem tem interesse em participar efetivamente do capítulo, segue abaixo:

https://www.owasp.org/index.php/Rio_de_Janeiro

Quero convidá-los a participar desse grupo e contribuir para a divulgação dessa notícia, que certamente será um marco na cidade do Rio de Janeiro, tão carente de grupos de pesquisa e estudos na área de segurança da informação.

Abraço à todos!

Em breve teremos mais informações, bem como as datas e locais dos encontros do capítulo aqui na cidade do RJ. Tais informações, bem como o endereço da lista de discussão para quem tem interesse em participar efetivamente do capítulo, segue abaixo:

https://www.owasp.org/index.php/Rio_de_Janeiro

Quero convidá-los a participar desse grupo e contribuir para a divulgação dessa notícia, que certamente será um marco na cidade do Rio de Janeiro, tão carente de grupos de pesquisa e estudos na área de segurança da informação.

Abraço à todos!

13 de dezembro de 2011

Cogumelo Binário - 2º Edição - Call for papers!

Cogumelo Binário - 2º Edição - Call for papers! ==============================================================

Vamos que vamos! Aproveitando o embalo do lançamento da 1ª edição,

convocamos a todos a participarem da 2ª edição da Cogumelo Binário!

Assim como na primeira edição, mantemos o foco nos seguintes tópicos:

hacking em geral, crypto, unix, low-level, RE, tricks etc. Se você gosta de montar crackme/exploitme e quiser contribuir,

mande para fazermos um desafio entre o público que acompanha a e-zine! Dúvidas? Sugestões? Pra onde enviar o paper? Entre em contato! E assim como na primeira edição, divulgaremos o deadline para

envio de paper, bem como a data de lançamento da 2ª edição em um

momento oportuno! Fique ligado!

12 de dezembro de 2011

Vídeos de minhas palestras no Hack'n Rio

Caros,

No dia 03 de dexembro de 2012, apresentei duas palestras no Hack'n Rio sobre assuntos correlatos à segurança. Como a organização do evento já disponibilzou os vídeos, decidi postar aqui os links dos vídeos de minhas duas palestras.

Seguem os links:

Forense Computacional com Software Livre:

Vídeo 1 - Vídeo 2 - Vídeo 3

How Stuff Works: Exploits:

Vídeo 1 - Vídeo 2

Espero que aproveitem e gostem...

Abraço!

No dia 03 de dexembro de 2012, apresentei duas palestras no Hack'n Rio sobre assuntos correlatos à segurança. Como a organização do evento já disponibilzou os vídeos, decidi postar aqui os links dos vídeos de minhas duas palestras.

Seguem os links:

Forense Computacional com Software Livre:

Vídeo 1 - Vídeo 2 - Vídeo 3

How Stuff Works: Exploits:

Vídeo 1 - Vídeo 2

Espero que aproveitem e gostem...

Abraço!

Curso Teste de Invasão em Redes - EaD

De 13/02 à 15/03 de 2012

Curso de Teste de Invasão em Redes - EaD, com conteúdo completamente prático em ambiente interativo, com acesso à tela do instrutor e download de todo o material de aula (vídeos de cada aula gravada, áudio em separado para ouvir onde quiser, apostila completa e logs do chat onde as dúvidas são respondidas e os comando digitados).

Os alunos, além de montarem seus laboratórios com máquinas virtuais (com S.Os. atuais), terão exemplos reais de redes e aplicações vulneráveis, encontrados na web durante a aula.

Todo o curso será baseado na distribuição Backtrack, com ferramentas livres e gratuitas!

O instrutor do curso possui anos de experiência em testes de invasão, tanto em redes, quanto aplicações web, redes wireless e review code. E é uma oportunidade de aprender com quem convive com as necessidades e situações reais do mercado atual, com clientes de grande porte como multinacionais de diversas áreas (Petróleo e Gás, Telecomunicações, Transportes, Operadoras de Cartão de Crédito, Bancos, Instituições Militares e Órgãos Públicos).

Alguns dos tópicos abordados no curso são:

Quem tiver interesse no curso, por favor, acesse o link http://migre.me/5nagH e faça sua inscrição no curso "Teste de Invasão em Redes" que em breve enviarei um e-mail para o pgto via PagSeguro.

Carga horária: 32h

Investimento: R$ 990,00 (com possibilidade de parcelamento em até 12x no cartão de crédito)

Horário de aula: 21h às 23h

Dias de aula: seg., ter., qua. e qui.

Início das aulas: 13/02/2012 (com intervalo na semana do carnaval)

Observação 1: após inscrever-se e receber o link de pgto via pagseguro, o aluno terá uma semana para realizar o pagamento. Após esse período, caso o pagamento não tenha sido realizado, sua inscrição será cancelada.

Curso de Teste de Invasão em Redes - EaD, com conteúdo completamente prático em ambiente interativo, com acesso à tela do instrutor e download de todo o material de aula (vídeos de cada aula gravada, áudio em separado para ouvir onde quiser, apostila completa e logs do chat onde as dúvidas são respondidas e os comando digitados).

Os alunos, além de montarem seus laboratórios com máquinas virtuais (com S.Os. atuais), terão exemplos reais de redes e aplicações vulneráveis, encontrados na web durante a aula.

Todo o curso será baseado na distribuição Backtrack, com ferramentas livres e gratuitas!

O instrutor do curso possui anos de experiência em testes de invasão, tanto em redes, quanto aplicações web, redes wireless e review code. E é uma oportunidade de aprender com quem convive com as necessidades e situações reais do mercado atual, com clientes de grande porte como multinacionais de diversas áreas (Petróleo e Gás, Telecomunicações, Transportes, Operadoras de Cartão de Crédito, Bancos, Instituições Militares e Órgãos Públicos).

Promoção

Ao inscrever-se no curso de Teste de Invasão em Redes, o aluno ganhará acesso aos vídeos das aulas do curso de Pentest com Metasploit Framwork.

E para os alunos do curso de Pentest com Metasploit Framework, haverá um desconto de 50% na inscrição do curso de Teste de Invasão em Redes, basta enaviar-me um e-mail informando-me que fez parte da turma de Metasploit.

Alguns dos tópicos abordados no curso são:

- Introdução a segurança da Informação

- Introdução ao Teste de Invasão e Ética Hacker

- Escrita de Relatórios

- Arte da busca: Google Hacking

- Levantamento de informações e relacionamentos

- Varreduras ativas, passivas e furtivas de rede

- Enumeração de informações e serviços

- Testando o Sistema

- Ignorando Proteções

- Técnicas de Força Bruta e como definir boas políticas de senha

- Vulnerabilidades em aplicações web

- Técnicas de Sniffing

- Ataques a Servidores WEB

- Ataques a Redes Wireless

- Metasploit

Quem tiver interesse no curso, por favor, acesse o link http://migre.me/5nagH e faça sua inscrição no curso "Teste de Invasão em Redes" que em breve enviarei um e-mail para o pgto via PagSeguro.

Carga horária: 32h

Investimento: R$ 990,00 (com possibilidade de parcelamento em até 12x no cartão de crédito)

Horário de aula: 21h às 23h

Dias de aula: seg., ter., qua. e qui.

Início das aulas: 13/02/2012 (com intervalo na semana do carnaval)

Observação 1: após inscrever-se e receber o link de pgto via pagseguro, o aluno terá uma semana para realizar o pagamento. Após esse período, caso o pagamento não tenha sido realizado, sua inscrição será cancelada.

11 de dezembro de 2011

Artigo sobre XSS

Caros, tenho um artigo escrito em 2008 que até hoje ainda é atual e utilizamos essas técnicas para ataques e testes de invasão em aplicações web. É um artigo básico e introdutório, e por isso mesmo recomendado para quem quer entender um pouco mais sobre XSS.

Aí vem aquela pergunta: mas Luiz, prq não posta no seu blog? Simplesmente porque o blogspot é vulnerável à XSS ;-) e desde 2008 tento publicar aqui e o código postado é executado. E como não quero quebrar a integridade dos código utilizados, preferi postar apenas o link para o acesso ao mesmo, já que o publiquei em outro site em 2008.

Para quem tiver interesse, basta clicar aqui para acessar o artigo.

Espero que gostem e sirva como base para estudar outros ataques e vulnerabilidades.

Aproveitando: quem já fez curso de pentest comigo deve lembrar-se que uso meu próprio blog como alvo de ataque XSS para mostrar como funciona a vulnerabilidade hehehe.

Abraço!

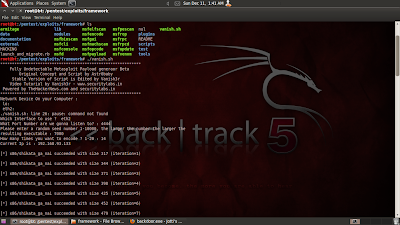

Gerador de backdoor indetectável

O pessoal do Security Labs desenvolveu um script bem interessante pronto para rodar no Backtrack.

O mais interessante, é que as técnicas de evasão aplicadas por tal script, funcionam não apenas em antivírus, mas também em Firewalls e Sistemas de Detecção de Intrusão (IDS).

É interessante dar uma olhada para ver quantos antivírus o script conseguiu burlar: http://virusscan.jotti.org/en/scanresult/a974be8a357cf4f13df8e94ca89ee4ecb89fb1da

Para compilar e gerar o payload malicioso e aplicar o script para torná-lo indectável, é necessário ter alguns pacotes instalados previamente. Para tanto, basta executar o seguinte comando:

# apt-get install mingw32-runtime mingw-w64 mingw gcc-mingw32 mingw32-binutils

Com os pacotes instalados, precisamo copiar o script baixado para o diretório do Metasploit e executá-lo (/pentest/exploits/framework).

O que é preciso prestar atenção, é que esse script por padrão gera um payload de conexão reversa via TCP, mas isso pode ser alterado editando o script e alterando algumas opções. Para quem já conhece o funcionamento do MSFpayload isso é bem tranquilo ;-)

Para baixar o script, basta clicar aqui.

Assinar:

Postagens (Atom)